IPSec Tunnel

مقدمه

در اینجا مقالهای جامع در مورد IPSec Tunnel و نحوه پیادهسازی آن در شبکههای سیسکو ارائه میشود. این مقاله شامل توضیحات در مورد IPSec Tunnel نحوه کارکرد آن، مزایا و مراحل پیادهسازی در روترهای سیسکو میباشد.

IPSec Tunnel چیست؟

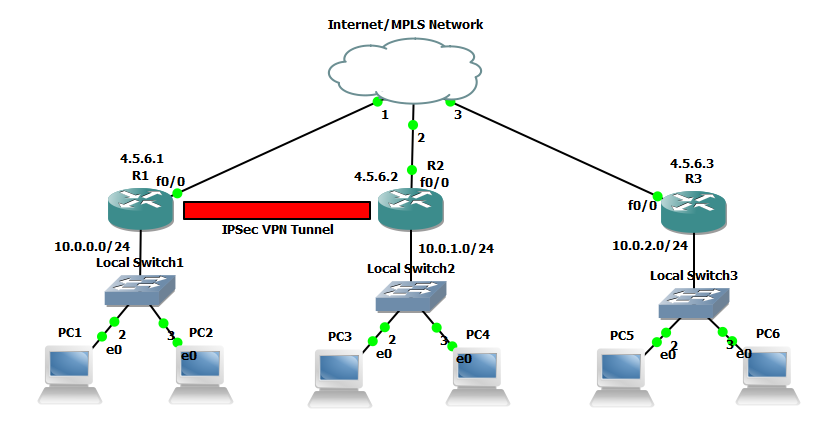

IPSec (Internet Protocol Security) یک پروتکل استاندارد برای امنیت ارتباطات در شبکههای IP است که برای رمزنگاری، احراز هویت و حفاظت از دادههای ارسالی بین دو نقطه در شبکه طراحی شده است. IPSec Tunnel بهطور خاص به مسیریابی ترافیک از طریق یک تونل امن اشاره دارد. در این روش، تمام ترافیک بین دو نقطه (مانند دو روتر یا دو دستگاه از راه دور) از طریق یک کانال رمزنگاریشده عبور میکند تا از حملات و نفوذ جلوگیری کند.

در شبکههای گسترده (WAN ، IPSec Tunnel , VPN) معمولاً برای اتصال سایتهای مختلف، ارتباطات بین دفاتر یا ارتباطات میان کاربران از راه دور و شبکههای مرکزی استفاده میشود. این تونلها بهویژه برای تأمین ارتباطات در شبکههای عمومی یا اینترنت بسیار مهم هستند زیرا اطلاعات منتقلشده را از هرگونه دسترسی غیرمجاز و تغییر محافظت میکنند.

ساختار IPSec Tunnel

IPSec Tunnel از دو بخش اصلی تشکیل میشود:

- ESP (Encapsulating Security Payload): این بخش مسئول رمزنگاری دادهها است. ESP بستههای داده را کپسولهسازی کرده و در یک تونل امن قرار میدهد.

- AH (Authentication Header): این بخش برای احراز هویت استفاده میشود و اطمینان حاصل میکند که دادهها دستکاری نشدهاند. AH برای تضمین اصالت و تمامیت دادهها استفاده میشود، اما برخلاف ESP، AH دادهها را رمزنگاری نمیکند.

نحوه کار IPSec Tunnel

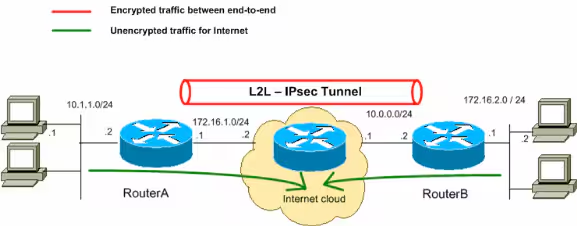

یک IPSec Tunnel معمولاً بین دو دستگاه شبکه برقرار میشود، مانند دو روتر، و برای این کار مراحل زیر طی میشود:

- راهاندازی ارتباط (IKE Phase 1): ابتدا دو دستگاه (روترها) باید با یکدیگر ارتباط برقرار کنند. این مرحله از پروتکل IKE (Internet Key Exchange) استفاده میکند تا یک تونل امن و احراز هویت بین دو دستگاه ایجاد شود.

- مبادله کلید و مذاکره امنیتی (IKE Phase 2): پس از مرحله اول، دو دستگاه برای ایجاد یک تونل امن برای انتقال دادهها به توافق میرسند. این مرحله بهطور معمول با استفاده از پروتکل Ipsec انجام میشود و شامل تنظیم الگوریتمهای رمزنگاری (مانند AES یا 3DES ) و انتخاب روشهای امنیتی است.

- انتقال دادهها از طریق تونل: دادهها پس از تنظیم تونل امن، از طریق IPSec رمزنگاری شده و از طریق اینترنت یا شبکه عمومی به مقصد ارسال میشوند.

مزایای IPSec Tunnel

- امنیت بالا: IPSec به دلیل رمزنگاری دادهها، احراز هویت و تأمین تمامیت اطلاعات، یک راهکار بسیار امن برای انتقال دادههاست.

- مقیاسپذیری: IPSec میتواند برای ایجاد VPNهای نقطهبهنقطه، شبکههای گسترده (WAN ) و ارتباطات از راه دور به کار رود.

- انعطافپذیری: IPSec از انواع مختلف پروتکلها و الگوریتمهای رمزنگاری پشتیبانی میکند، که آن را برای استفاده در شبکههای مختلف مناسب میسازد.

- رایگان و استاندارد: IPSec یک استاندارد باز است و در بسیاری از سیستمعاملها و دستگاههای مختلف پشتیبانی میشود.

نحوه پیادهسازی IPSec Tunnel در سیسکو

در ادامه نحوه پیادهسازی یک IPSec Tunnel بین دو روتر سیسکو با استفاده از پروتکلهای IKEv1 و IKEv2 توضیح داده شده است. برای این پیادهسازی، فرض میکنیم که دو روتر با آدرسهای زیر داریم:

- روتر (Hub): (A)192.168.1.1

- روتر (Spoke): (B)192.168.2.1

مرحله 1: پیکربندی IKE Phase 1

در ابتدا باید تنظیمات Phase 1 (IKE Phase 1) را انجام دهیم که برای ایجاد ارتباط امن بین دو روتر استفاده میشود.

1.پیکربندی IKE Policy:

برای پیکربندی IKE در روتر A، ابتدا باید یک پروتکل سیاست IKE (IKE Policy) تعریف کنید.

RouterA# configure terminal

RouterA(config)# crypto isakmp policy 10

RouterA(config-isakmp)# encryption aes

RouterA(config-isakmp)# hash sha

RouterA(config-isakmp)# authentication pre-share

RouterA(config-isakmp)# group 2

RouterA(config-isakmp)# lifetime 86400

2.تنظیم pre-shared key :

در این مرحله، باید یک pre-shared key: (کلید مشترک) برای احراز هویت تنظیم کنید.

RouterA(config)# crypto isakmp key cisco123 address 192.168.2.1

در اینجا cisco123 به عنوان کلید پیشفرض استفاده شده است و `192.168.2.1` آدرس IP روترB است.

مرحله 2: پیکربندی IKE Phase 2 (IPSec Tunnel)

پس از راهاندازی Phase 1، باید تنظیمات Phase 2 را انجام دهیم که شامل تعریف Transform Set و پیکربندی پروتکل IPSec برای رمزنگاری و انتقال دادهها است.

1.پیکربندی Transform Set:

Transform Set مشخص میکند که از چه الگوریتمهایی برای رمزنگاری و احراز هویت دادهها استفاده شود.

RouterA(config)# crypto ipsec transform-set ESP-AES-SHA esp-aes esp-sha-hmac

در اینجا:

esp-aes : الگوریتم AES برای رمزنگاری انتخاب میشود.

esp-sha-hmac الگوریتم SHA برای احراز هویت دادهها انتخاب شده است.

در این تنظیمات:

encryption aes: الگوریتم AES برای رمزنگاری انتخاب میشود.

hash sha: الگوریتم SHA برای هش کردن پیامها استفاده میشود.

authentication pre-share: احراز هویت با استفاده از کلید پیشفرض (pre-shared key ) انجام میشود.

group 2: استفاده از گروه DH2 برای تبادل کلیدهای Diffie-Hellman

lifetime 86400: زمان عمر امنیتی برای Phase 1 ( 24 ساعت).

2.پیکربندی Crypto Map:

Transform Set مشخص میکند که از چه الگوریتمهایی برای رمزنگاری و احراز هویت دادهها استفاده شود.

RouterA(config)# crypto ipsec transform-set ESP-AES-SHA esp-aes esp-sha-hmac

در اینجا:

esp-aes: الگوریتم AES برای رمزنگاری انتخاب میشود.

esp-sha-hmac: الگوریتم SHA برای احراز هویت دادهها انتخاب شده است.

3.پیکربندی ACL برای ترافیک IPSec:

حالا باید Crypto Map را ایجاد کنید تا ارتباط IPSec بین دو روتر برقرار شود.

RouterA(config)# crypto map VPN-MAP 10 ipsec-isakmp

RouterA(config-crypto-map)# set peer 192.168.2.1

RouterA(config-crypto-map)# set transform-set ESP-AES-SHA

RouterA(config-crypto-map)# match address 101

4.انتساب Crypto Map به رابط شبکه:

برای اینکه فقط ترافیک مشخص از طریق IPSec Tunnel عبور کند، باید یک Access Control List (ACL) برای مشخص کردن ترافیک موردنظر ایجاد کنیم.

RouterA(config)# access-list 101 permit ip 192.168.1.0 0.0.0.255 192.168.2.0 0.0.0.255

این ACL فقط ترافیک بین شبکههای 192.168.1.0 و 192.168.2.0 را مجاز میکند.

در نهایت باید Crypto Map را به رابط شبکه روتر (در اینجا، رابط خروجی) اعمال کنیم.

RouterA(config)# interface GigabitEthernet0/1

RouterA(config-if)# crypto map VPN-MAP

مرحله 3: پیکربندی روتر B (Spoke)

پیکربندی در روتر B (Spoke) مشابه روترA است، اما در اینجا باید آدرس Peer را بر اساس روتر A تنظیم کنید.

RouterB# configure terminal

RouterB(config)# crypto isakmp policy 10

RouterB(config-isakmp)# encryption aes

RouterB(config-isakmp)# hash sha

RouterB(config-isakmp)# authentication pre-share

RouterB(config-isakmp)# group 2

RouterB(config-isakmp)# lifetime 86400

RouterB(config)# crypto isakmp key cisco123 address 192.168.1.1

RouterB(config)# crypto ipsec transform-set ESP-AES-SHA esp-aes esp-sha-hmac

RouterB(config)# crypto map VPN-MAP 10 ipsec-isakmp

RouterB(config-crypto-map)# set peer 192.168.1.1

RouterB(config-crypto-map)# set transform-set ESP-AES-SHA

RouterB(config-crypto-map)# match address 101

RouterB(config)# interface GigabitEthernet0/1

RouterB(config-if)# crypto map VPN-MAP

مرحله 4: بررسی وضعیت و عیبیابی

پس از پیکربندی IPSec Tunnel، از دستورات زیر برای بررسی وضعیت ارتباط و تونل استفاده کنید:

1.بررسی وضعیت IPSec Tunnel:

RouterA# show crypto isakmp sa

RouterA# show crypto ipsec sa

2.بررسی وضعیت ارتباطات:

RouterA# ping 192.168.2.1

اگر همه چیز به درستی پیکربندی شده باشد، باید پاسخ از روتر B دریافت کنید.

نتیجهگیری

پیادهسازی IPSec Tunnel یک راهکار بسیار مؤثر برای امنیت ارتباطات در شبکههای گسترده (WAN) است. این تکنولوژی میتواند از دادههای حساس در برابر حملات اینترنتی محافظت کند و ارتباطات امن بین دفاتر، کاربران از راه دور و شبکههای مختلف فراهم آورد.

با استفاده از IPSec و پروتکلهای مرتبط مانند IKE و Transform Sets میتوانید تونلهای امن و مقیاسپذیر در شبکههای سیسکو راهاندازی کنید. پیادهسازی IPSec در سیسکو همچنین از انعطافپذیری و مقیاسپذیری بالایی برخوردار است، که آن را به یک گزینه محبوب برای ایجاد VPNهای امن تبدیل میکند

دیدگاهتان را بنویسید