Telnet vs SSH

مقدمه

پروتکلهای SSH (Secure Shell) و Telnet دو روش کلاسیک برای دسترسی از راه دور (Remote Access) به تجهیزات شبکه مانند روترها، سوئیچها و سرورها هستند. این دو پروتکل به مدیران شبکه اجازه میدهند تنظیمات، عیبیابی و کنترل تجهیزات را بدون نیاز به حضور فیزیکی انجام دهند.

با وجود شباهتهای عملکردی، تفاوت بنیادین این دو در سطح امنیت ارتباط است. Telnet دادهها را بهصورت متن ساده منتقل میکند، در حالی که SSH از رمزگذاری (Encryption) برای حفاظت از دادهها در طول ارتباط استفاده میکند.

در این مقاله، به بررسی اصول عملکرد، تفاوتها، مزایا و نحوهی پیکربندی SSH و Telnet در دستگاههای Cisco میپردازیم.

پروتکل Telnet

معرفی

Telnet (Telecommunication Network) یکی از نخستین پروتکلهای ارتباطی شبکه است که در دههی ۱۹۷۰ معرفی شد. هدف آن فراهمکردن یک رابط خط فرمان از راه دور (Remote Command-Line Interface) برای مدیریت سیستمهای مبتنی بر یونیکس بود.

ویژگیهای اصلی

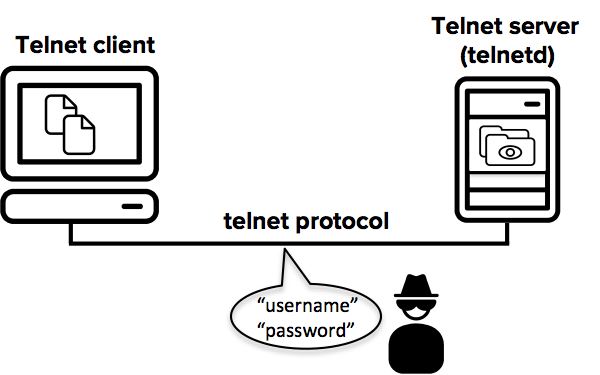

- عدم رمزگذاری: تمامی دادهها (از جمله نام کاربری و گذرواژه) بهصورت Plaintext منتقل میشوند، بنابراین در معرض شنود (Sniffing) قرار دارند.

- پورت پیشفرض: از پورت TCP/23 برای برقراری اتصال استفاده میکند.

- پروتکل متنی: تعامل کاربر با سیستم بهصورت دستورات متنی انجام میشود.

- سازگاری بالا: در بیشتر سیستمهای قدیمی و تجهیزات شبکه موجود است.

نحوه عملکرد Telnet

- کاربر به پورت 23 دستگاه مقصد متصل میشود.

- نام کاربری و رمز عبور ارسال میگردد.

- پس از احراز هویت، کاربر به محیط CLI دسترسی مییابد.

- تمامی دادهها بدون رمزگذاری در شبکه منتقل میشوند.

محدودیتها

- امنیت پایین و آسیبپذیری در برابر حملات Man-in-the-Middle (MITM).

- عدم تطابق با استانداردهای امنیتی مدرن.

- توصیه نمیشود در شبکههای سازمانی یا حساس مورد استفاده قرار گیرد.

پروتکل SSH (Secure Shell)

معرفی

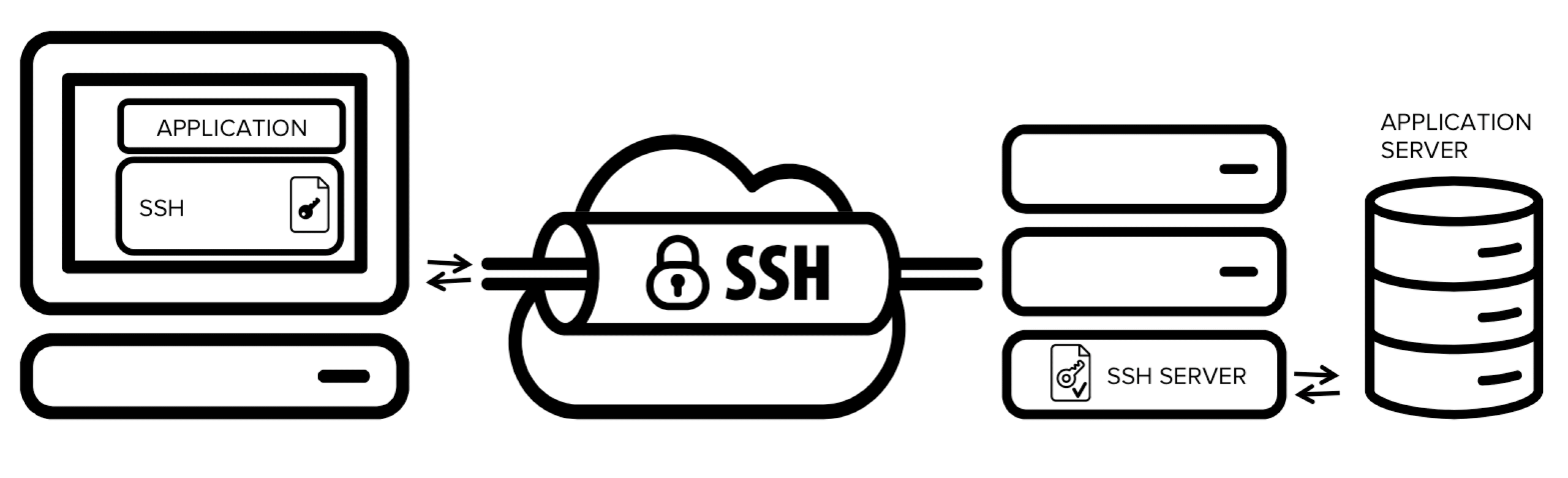

SSH یک پروتکل ارتباطی امن است که در سال 1995 برای جایگزینی Telnet توسعه یافت. این پروتکل با رمزگذاری تمام دادههای ردوبدلشده، امکان برقراری اتصال ایمن از راه دور را فراهم میکند.

ویژگیهای کلیدی

- رمزگذاری پیشرفته: تمامی دادهها با الگوریتمهای رمزنگاری قوی مانند AES و RSA محافظت میشوند.

- احراز هویت چندگانه: پشتیبانی از رمز عبور یا کلیدهای عمومی/خصوصی (Public/Private Key).

- پورت پیشفرض: از TCP/22 استفاده میکند.

- قابلیتهای جانبی: پشتیبانی از انتقال امن فایلها (SCP و SFTP) و تونلسازی (Port Forwarding).

نحوه عملکرد SSH

- کاربر به پورت 22 دستگاه مقصد متصل میشود.

- فرایند تبادل کلید (Key Exchange) برای ایجاد ارتباط رمزگذاریشده انجام میگیرد.

- سپس احراز هویت کاربر (Password یا Key-based) صورت میگیرد.

- پس از برقراری موفق، نشست امن CLI آغاز میشود.

مزایا

- حفاظت کامل از دادهها در برابر شنود و جعل بستهها.

- پشتیبانی از احراز هویت مبتنی بر کلید که امنیت و اتوماسیون را بهبود میدهد.

- قابلیت اجرای دستورات، انتقال فایل و تونلسازی بهصورت ایمن.

تفاوتهای کلیدی بین SSH و Telnet

|

ویژگی |

Telnet |

SSH (Secure Shell) |

|

امنیت |

بدون رمزگذاری، دادهها قابل شنود |

رمزگذاری کامل با الگوریتمهای قوی |

|

پورت پیشفرض |

TCP/23 |

TCP/22 |

|

احراز هویت |

نام کاربری و رمز عبور ساده |

رمز عبور، کلید عمومی/خصوصی، یا ترکیبی |

|

قابلیت انتقال فایل |

ندارد |

دارد (SFTP / SCP) |

|

مقاومت در برابر حملات |

آسیبپذیر در برابر Sniffing و MITM |

مقاوم در برابر حملات شنود و جعل |

|

سطح اطمینان سازمانی |

پایین |

بالا – توصیهشده برای محیطهای سازمانی |

مزایای جایگزینی Telnet با SSH

- افزایش امنیت ارتباطات مدیریتی شبکه

رمزگذاری end-to-end از افشای اطلاعات حساس جلوگیری میکند. - احراز هویت قویتر و منعطفتر

پشتیبانی از کلیدهای عمومی امکان مدیریت امنتر کاربران را فراهم میسازد. - قابلیت انتقال امن دادهها و فایلها

پروتکلهای SCP و SFTP، جایگزینی ایمن برای FTP سنتی محسوب میشوند. - مقاومت در برابر حملات نفوذی

SSH در برابر حملات MITM و Replay مقاوم است، برخلاف Telnet.

پیکربندی Telnet و SSH در دستگاههای سیسکو

در تجهیزات Cisco، دسترسی مدیریتی از طریق پورتهای VTY (Virtual Terminal Lines) صورت میگیرد. هر دو پروتکل Telnet و SSH از این مسیر استفاده میکنند، اما پیکربندی و سطح امنیت متفاوتی دارند.

پیکربندی Telnet

- ورود به حالت پیکربندی:

- Router> enable

- Router# configure terminal

- تعیین رمز عبور برای خطوط VTY:

- Router(config)# line vty 0 4

- Router(config-line)# password cisco123

- Router(config-line)# login

- فعالسازی دسترسی Telnet:

- Router(config-line)# transport input telnet

- ذخیره پیکربندی:

- Router(config-line)# end

- Router# write memory

🔹 اکنون اتصال Telnet از طریق پورت 23 فعال است، اما به دلیل عدم رمزگذاری، استفاده از آن تنها در شبکههای تستی یا ایزوله توصیه میشود.

پیکربندی SSH

- ورود به حالت پیکربندی:

- Router> enable

- Router# configure terminal

- تنظیم نام میزبان و دامنه:

- Router(config)# hostname R1

- R1(config)# ip domain-name example.com

- تولید کلیدهای رمزگذاری RSA:

- R1(config)# crypto key generate rsa general-keys modulus 1024

- فعالسازی SSH نسخه 2:

- R1(config)# ip ssh version 2

- پیکربندی خطوط VTY برای SSH:

- R1(config)# line vty 0 4

- R1(config-line)# password cisco123

- R1(config-line)# login local

- R1(config-line)# transport input ssh

- ذخیره تنظیمات:

- R1(config-line)# end

- R1# write memory

تست اتصال

- Telnet:

- <telnet <device-ip

- SSH:

- <ssh <username>@<device-ip

🔐 اتصال SSH امن و رمزگذاریشده است، در حالی که اتصال Telnet بهصورت متن ساده انجام میشود.

نتیجهگیری

هرچند هر دو پروتکل SSH و Telnet برای دسترسی از راه دور به تجهیزات شبکه طراحی شدهاند، اما از نظر امنیت، احراز هویت و کارایی عملیاتی تفاوت قابلتوجهی دارند.

- Telnet تنها برای محیطهای آزمایشی یا شبکههای کاملاً ایزوله قابلقبول است.

- SSH استاندارد صنعتی برای دسترسی امن به تجهیزات شبکه در تمامی سازمانها محسوب میشود.

در محیطهای سیسکو، فعالسازی SSH به همراه احراز هویت مبتنی بر کلید، بهطور چشمگیری سطح امنیت و کنترل شبکه را افزایش میدهد و مطابق با Best Practiceهای امنیتی توصیهشده توسط Cisco است.

دیدگاهتان را بنویسید