پروتکل Syslog چیست؟

مقدمه

پروتکل Syslog یک استاندارد صنعتی برای جمعآوری و ارسال پیامهای Log از سیستمها و دستگاههای مختلف در شبکه است. این پروتکل در ابتدا توسط شرکت Cisco معرفی شد و بهعنوان روشی کارآمد برای گردآوری دادههای مرتبط با وضعیت سیستم، خطاها و فعالیتهای شبکه بهکار گرفته شد.

Syslog به مدیران شبکه کمک میکند تا از وضعیت سیستمهای مختلف آگاه شوند و در صورت بروز خطا یا مشکل، سریعتر آن را شناسایی و رفع کنند. این پروتکل امروزه بهصورت گسترده در Network Devices، Operating Systems، Applications و Serverها برای ثبت و ارسال پیامهای سیستم استفاده میشود.

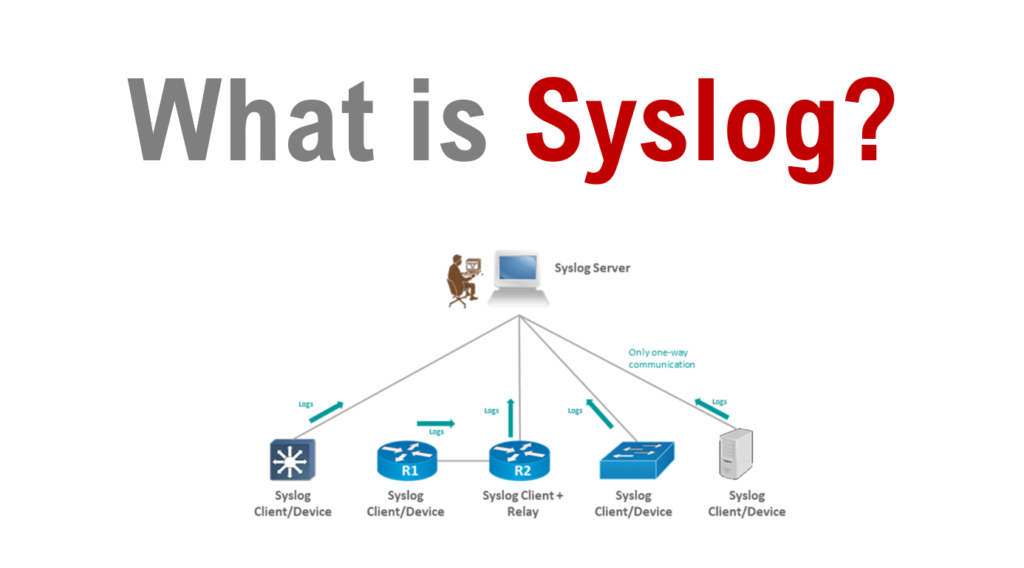

معماری و اجزای Syslog

پروتکل Syslog بر پایه معماری Client–Server کار میکند و از سه بخش اصلی تشکیل شده است:

- Log Producer (تولیدکننده لاگ): دستگاهها یا سیستمهایی مانند Router، Switch، Firewall و Server که پیامهای لاگ را تولید میکنند.

- Log Receiver (گیرنده لاگ): سیستمی که پیامها را دریافت و ذخیره میکند؛ معمولاً یک Syslog Server است که لاگهای جمعآوریشده را پردازش و تحلیل میکند.

- Syslog Protocol: پروتکلی که پیامهای لاگ را از Producer به Receiver ارسال میکند. بهصورت پیشفرض از UDP Port 514 برای انتقال پیامها استفاده میکند (اگرچه در برخی موارد TCP نیز به کار میرود).

نحوه عملکرد Syslog

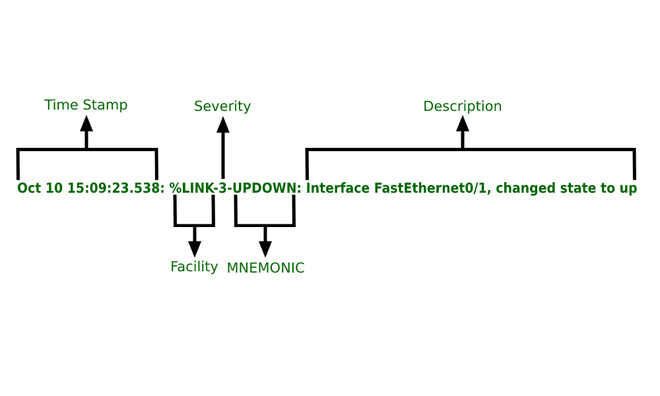

پیامهای Syslog شامل اطلاعات مربوط به وضعیت و رخدادهای سیستم هستند. هر پیام Syslog از سه بخش اصلی تشکیل میشود:

- PRI (Priority): اولویت پیام که ترکیبی از سطح شدت (Severity Level) و منبع پیام (Facility) است.

- HEADER: شامل اطلاعاتی مانند تاریخ و زمان (Timestamp) و نام میزبان (Hostname) تولیدکننده پیام است.

- MSG (Message): بخش اصلی پیام که توضیح رخداد را در بر دارد (مانند خطا، هشدار یا اعلان سیستمی).

نمونهای از یک پیام Syslog:

<34>Oct 10 14:32:23 myhostname sshd[12345]: Failed password for root from 192.168.1.1 port 22 ssh2

در این مثال:

- PRI: مقدار <34> که نشاندهنده سطح و منبع پیام است.

- HEADER: شامل Oct 10 14:32:23 myhostname که زمان و نام میزبان را مشخص میکند.

- MSG: بخش متنی پیام شامل شرح خطا است.

سطوح Severity در Syslog

پروتکل Syslog پیامها را بر اساس میزان اهمیت یا شدت (Severity) در ۸ سطح دستهبندی میکند:

|

سطح |

نام (Severity Level) |

توضیح |

|

0 |

Emergency |

وضعیت بحرانی؛ سیستم از کار افتاده است. |

|

1 |

Alert |

وضعیت اضطراری که نیاز به اقدام فوری دارد. |

|

2 |

Critical |

خطاهای جدی که ممکن است عملکرد سیستم را مختل کنند. |

|

3 |

Error |

خطاهای معمولی که باید بررسی شوند. |

|

4 |

Warning |

هشدارهایی درباره شرایط بالقوه خطرناک. |

|

5 |

Notice |

پیامهای مهم ولی غیر بحرانی. |

|

6 |

Informational |

اطلاعات عمومی درباره رویدادهای سیستم. |

|

7 |

Debug |

پیامهای اشکالزدایی برای تحلیل دقیقتر. |

مزایای استفاده از Syslog

- مرکزیت دادهها (Centralized Logging): تمام پیامهای سیستمهای مختلف در یک مکان ذخیره میشوند.

- مانیتورینگ بلادرنگ (Real-Time Monitoring): امکان شناسایی سریع خطاها و رویدادهای غیرعادی.

- تحلیل و گزارشدهی (Analytics & Reporting): لاگها میتوانند برای تحلیل امنیتی، شناسایی الگوهای حمله، یا بررسی عملکرد شبکه استفاده شوند.

- افزایش امنیت (Security Enhancement): نظارت بر پیامها به شناسایی نفوذها یا رفتارهای مشکوک کمک میکند.

پیکربندی Syslog در Cisco Router

در دستگاههای Cisco میتوان از Syslog برای ارسال پیامها به سرور مرکزی استفاده کرد. پیکربندی پایه بهصورت زیر انجام میشود:

تعریف Syslog Server:

Router(config)# logging host 192.168.1.10

تنظیم سطح پیامهای ارسالشده:

Router(config)# logging trap error

(در این مثال فقط پیامهایی با سطح Error و بالاتر ارسال میشوند.)

فعالسازی Logging:

Router(config)# logging on

تنظیم Hostname برای شناسایی بهتر:

Router(config)# hostname Router1

پیکربندی Syslog Server

در سمت سرور، نرمافزارهایی مانند rsyslog (در سیستمهای Linux) یا Kiwi Syslog Server (در Windows) برای دریافت و مدیریت لاگها استفاده میشوند.

مثال پیکربندی در Linux با rsyslog:

باز کردن فایل تنظیمات:

sudo nano /etc/rsyslog.conf

فعال کردن پورت UDP 514 برای دریافت پیامها:

module(load=”imudp”)

input(type=”imudp” port=”514″)

راهاندازی مجدد سرویس:

sudo service rsyslog restart

سناریوی عملی (Example Scenario)

فرض کنید روتر Router1 پیامهای خود را به سرور Syslog با آدرس IP 192.168.1.10 ارسال میکند. تنها پیامهای سطح Error و بالاتر فرستاده میشوند.

در Router Cisco:

Router1(config)# logging host 192.168.1.10

Router1(config)# logging trap error

Router1(config)# logging on

Router1(config)# hostname Router1

در Syslog Server (Linux – rsyslog):

sudo nano /etc/rsyslog.conf

module(load=”imudp”)

input(type=”imudp” port=”514″)

sudo service rsyslog restart

نتیجهگیری

پروتکل Syslog یکی از مهمترین ابزارها برای Log Management در شبکههای مدرن است. با استفاده از آن میتوان اطلاعات مربوط به خطاها، رویدادها و وضعیت سیستمها را بهصورت متمرکز جمعآوری، ذخیره و تحلیل کرد. این قابلیت به مدیران شبکه کمک میکند تا عملکرد سیستمها را پایش کرده، مشکلات را سریعتر رفع کنند و امنیت شبکه را بهطور چشمگیری بهبود بخشند.

دیدگاهتان را بنویسید