پروتکل ARP (Address Resolution Protocol)

مقدمه

در دنیای امروز، شبکههای کامپیوتری نقش حیاتی در برقراری ارتباط بین دستگاهها ایفا میکنند. این ارتباط نیازمند سازوکاری است که بتواند آدرسهای منطقی (IP Address) را به آدرسهای فیزیکی (MAC Address) تبدیل کند. دلیل این نیاز ساده است که کاربران و نرمافزارها از IP برای شناسایی دستگاهها در شبکه استفاده میکنند، اما سختافزارهای شبکه مانند کارتهای شبکه و سوئیچها تنها با آدرسهای MAC کار میکنند. پروتکل ARP یا Address Resolution Protocol این وظیفه مهم را در شبکههای محلی (LAN) بر عهده دارد. بدون ARP دستگاهها نمیتوانستند یکدیگر را بیابند و تبادل داده در بستر شبکه غیرممکن میشد. در این مقاله، به بررسی کامل این پروتکل، نحوه عملکرد، کاربردها، تهدیدات امنیتی و راهکارهای مقابله با آنها میپردازیم.

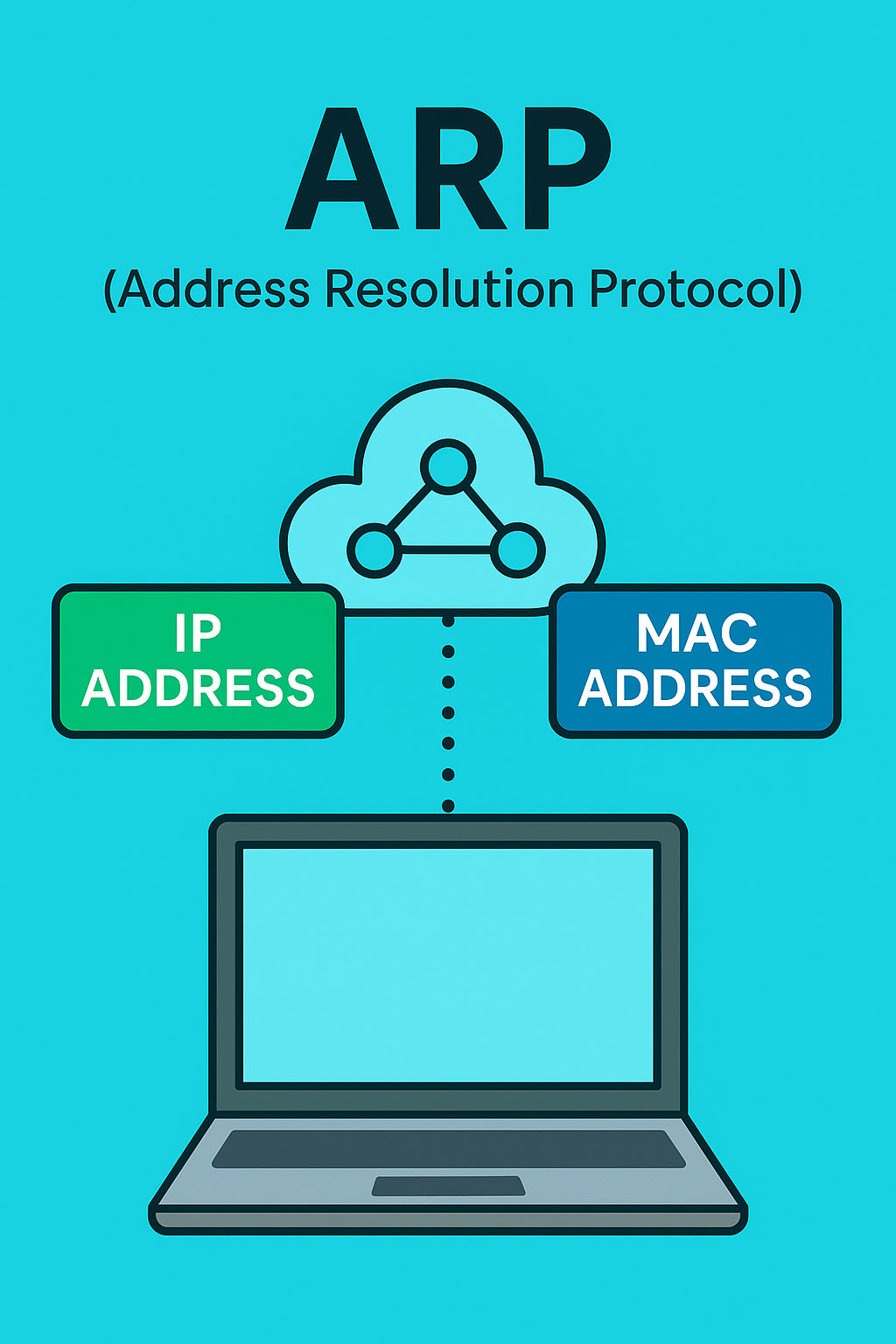

ARP چیست؟

پروتکل ARP در لایه Data Link Layer و لایه شبکه (Network Layer) در مدل OSI فعالیت میکند و هدف اصلی آن تبدیل آدرسهای IP به MAC است. به زبان ساده، وقتی یک سیستم میخواهد با دستگاه دیگری در شبکه محلی ارتباط برقرار کند، باید بداند مقصد، چه MAC دارد. این همان کاری است که ARP انجام میدهد.

- IP Address : آدرسی منطقی برای شناسایی دستگاهها در شبکه.

- MAC Address: آدرسی یکتا و سختافزاری که به کارت شبکه اختصاص داده شده است.

بدون وجود ARP، هیچ دستگاهی نمیتواند بستههای خود را در LAN به مقصد صحیح ارسال کند، زیرا شبکههای فیزیکی به MAC وابستهاند.

نحوه عملکرد ARP

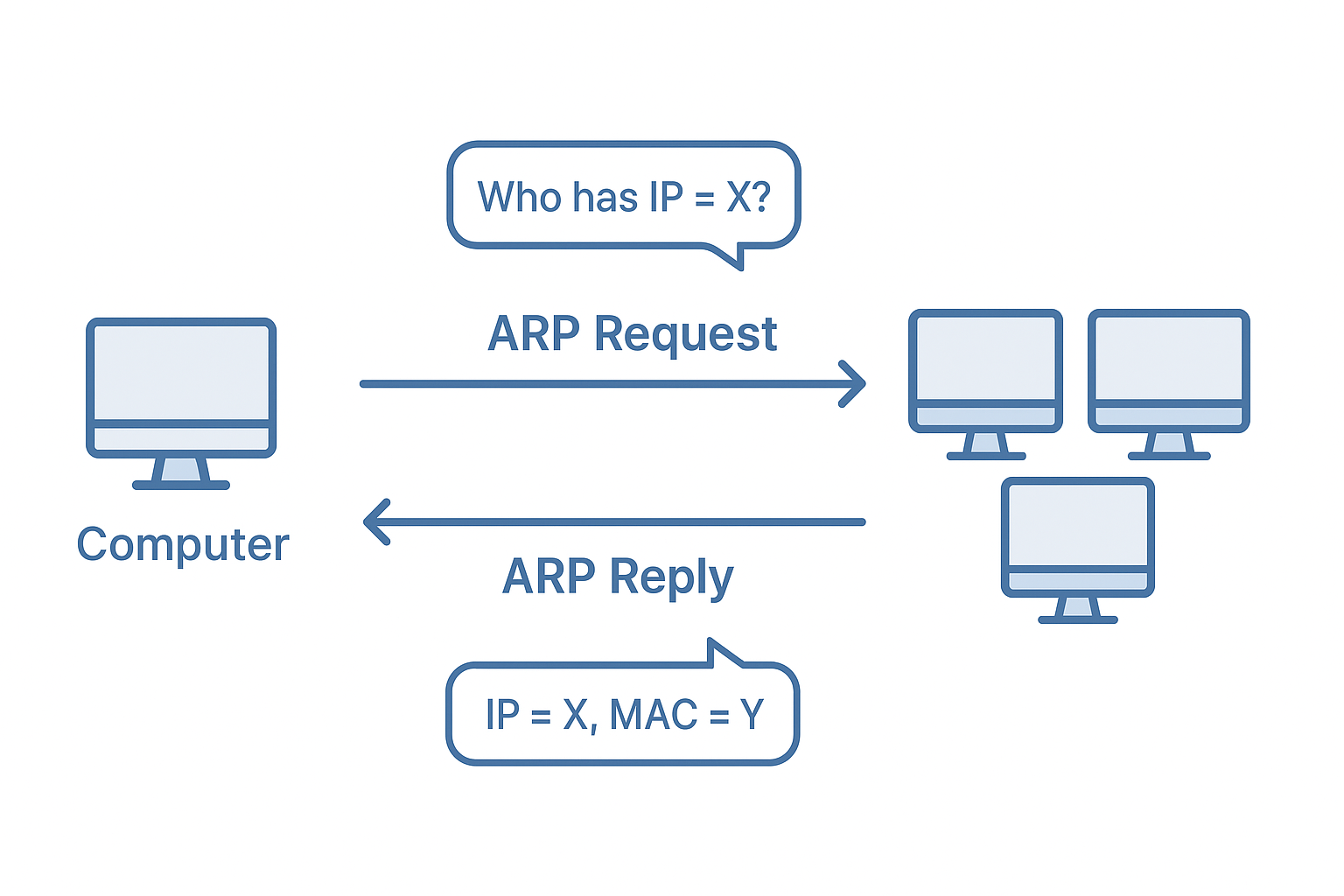

عملکرد ARP بر پایه پرسوجو (Request) و پاسخ (Reply) است:

- ارسال درخواست ARP:

- هنگامی که یک دستگاه میخواهد با IP مشخصی ارتباط برقرار کند، ابتدا در جدول ARP خود جستوجو میکند. اگر اطلاعاتی پیدا نکرد، یک پیام Broadcast به کل شبکه میفرستد: «چه کسی مالک این IP است؟»

- دریافت پاسخ ARP:

دستگاهی که صاحب آن IP است، پاسخ Unicast ارسال میکند و در آن، آدرس MAC خود را معرفی مینماید. - بهروزرسانی جدول ARP:

دستگاه مبدا این نگاشت IP به MAC را در جدول ARP خود ذخیره میکند تا برای دفعات بعدی نیازی به ارسال Broadcast نباشد.

این فرآیند باعث میشود که ارتباطات در شبکه بهصورت سریع و کارآمد برقرار شوند.

جدول ARP

هر دستگاه یک ARP Table دارد که شامل لیست IPها و MAC های شناخته شده است. این جدول معمولاً بهطور موقت ذخیره میشود و پس از مدتی ورودیها منقضی میشوند تا در صورت تغییر آدرسها، جدول بهروز بماند.

نمونهای از جدول ARP در یک کامپیوتر ویندوزی:

| Type | Physical Address | Internet Address |

| dynamic | 00-1a-2b-3c-4d-5e | 192.168.1.1 |

| dynamic | 08-00-27-12-34-56 | 192.168.1.20 |

کاربردهای ARP

- ارتباط در شبکههای محلی (LAN):

ARP ستون فقرات ارتباط در LAN است. هرگاه دستگاهی بخواهد به دیگری بستهای بفرستد، ابتدا از ARP برای یافتن آدرس MAC مقصد استفاده میکند. - ضرورت ARP در شبکههای IPv4:

در شبکههای ARP، IPv4 یک پروتکل اساسی است. در مقابل، در IPv6 پروتکل Neighbor Discovery (ND) جایگزین ARP شده است. - سهولت در مدیریت شبکه:

به دلیل مکانیزم خودکار ARP، مدیران شبکه نیازی به وارد کردن دستی آدرسهای MAC برای هر دستگاه ندارند. این موضوع مدیریت شبکههای بزرگ را بسیار سادهتر میکند. - نقش کلیدی در عملکرد روترها و سوئیچها:

روترها برای مسیریابی بستهها در LAN و سوئیچها برای ارسال فریمها نیازمند دانستن نگاشتهای IP به MAC هستند، بنابراین ARP نقش کلیدی در عملکرد تجهیزات شبکه دارد.

انواع مختلف ARP

علاوه بر ARP معمولی، نسخههای دیگری نیز وجود دارند:

- Proxy ARP: یک روتر به جای دستگاه مقصد پاسخ ARP را میدهد تا دستگاه مبدا تصور کند مقصد در همان شبکه است.

- Gratuitous ARP: در این روش، دستگاه بهصورت خودکار و بدون دریافت درخواست، اطلاعات آدرس خود را در شبکه بهصورت Broadcast منتشر میکند. این کار معمولاً برای اعلام تغییرات یا جلوگیری از بروز تداخل در آدرسهای IP به کار میرود.

- Reverse ARP (RARP): برعکس ARP، برای یافتن IP بر اساس MAC مورد استفاده قرار میگرفت، اما امروزه کاربرد زیادی ندارد.

حملات ARP

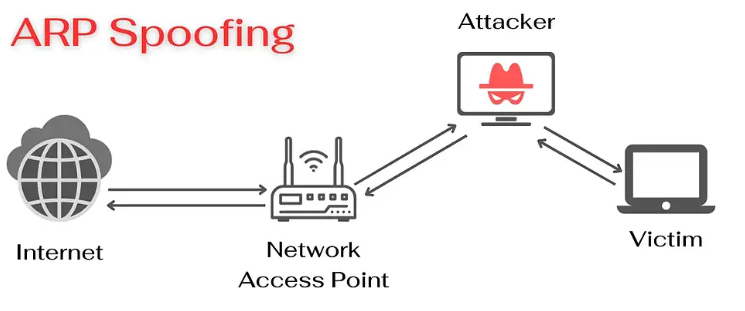

- حمله ARP Spoofing یا ARP Poisoning

در این نوع حمله، مهاجم بستههای ARP جعلی به شبکه ارسال میکند و آدرس MAC خود را بهجای دستگاه مقصد جا میزند. نتیجه این میشود که ترافیک شبکه به سمت مهاجم هدایت میشود. این حمله میتواند منجر به موارد زیر شود:

- شنود اطلاعات حساس

- دستکاری دادهها در حال انتقال

- اجرای حملات Man-in-the-Middle

- حملات DoS با استفاده از ARP

مهاجم میتواند با ارسال مکرر ARP جعلی، جدول ARP دستگاهها را خراب کند و باعث قطع ارتباط یا افت کارایی شبکه شود.

روشهای مقابله با حملات ARP

- استفاده از ARP استاتیک:

در دستگاههای حساس میتوان نگاشت IP به MAC را بهصورت دستی و ثابت تنظیم کرد. این روش از جعل ARP جلوگیری میکند، اما مدیریت آن در شبکههای بزرگ دشوار است. - نظارت بر شبکه:

ابزارهایی مانند ARPWatch تغییرات غیرعادی در جدول ARP را شناسایی کرده و به مدیر شبکه هشدار میدهند. - رمزگذاری ترافیک:

حتی اگر مهاجم موفق به شنود شود، استفاده از VPN یا پروتکلهای رمزنگاری باعث میشود نتواند دادهها را بخواند. - امنیت در سطح سوئیچ:

فناوریهایی مانند Dynamic ARP Inspection (DAI) در سوئیچهای سیسکو میتوانند بستههای ARP جعلی را شناسایی و مسدود کنند. - استفاده از فایروالها و IDS/IPS:

این ابزارها میتوانند ترافیک مشکوک را شناسایی کرده و مانع از حملات شوند.

نتیجهگیری

پروتکل ARP یکی از اجزای کلیدی شبکههای مبتنی بر IPv4 است که امکان ترجمه IP به MAC را فراهم میکند. بدون ARP، دستگاهها نمیتوانستند در شبکههای LAN با یکدیگر ارتباط برقرار کنند. با این حال، ضعفهای امنیتی این پروتکل آن را در برابر حملاتی مانند ARP Spoofing آسیبپذیر کرده است.

با پیادهسازی راهکارهایی مانند استفاده از ARP استاتیک، نظارت بر تغییرات شبکه، بهکارگیری VPN و مکانیزمهای امنیتی در تجهیزات شبکه میتوان این تهدیدات را کاهش داد. بنابراین، هرچند ARP ساده به نظر میرسد، اما نقشی حیاتی در عملکرد و امنیت شبکه دارد و توجه به آن برای پایداری و سلامت شبکهها ضروری است.

دیدگاهتان را بنویسید